ランサムウェアを防ぐ!有効なセキュリティ対策を4つ紹介

近年、ランサムウェアの被害が増加し、手口も巧妙になってきました。

「実は中小企業が標的?増加するランサムウェア被害の実態について」でもご紹介しましたが、小売業様・中小企業様にとっても、他人事ではない状況になっています。

では、身近に迫ったランサムウェアの攻撃をどのように対策すべきでしょうか?

今回のブログでは、警察庁による調査結果を参考にしながら、ランサムウェアの有効な対策を4つご紹介させていただきます。

あとで見ておけば良かったでは済まされませんので、ぜひ最後まで一読ください。

目次

ランサムウェアを防ぐ!有効なセキュリティ対策を4つ紹介

ランサムウェア攻撃に対する対策としては、以下が挙げられます。

- 被害にあっても戻せるバックアップ

- セキュリティーパッチのタイムリーな適用(PC/サーバー/ネットワーク機器)

- ID/Passcode管理

- EDRの導入

それでは、対策について具体的にご紹介していきます。1~2の対策については、すぐにでも実施できます。

対策1:被害にあっても戻せるバックアップ

ランサムウェアに感染した場合に備えて、重要なデータのバックアップをとっておくことは大切です。

これはランサムウェアの被害にあっても、元に戻せるバックアップがきちんととってあればということです。

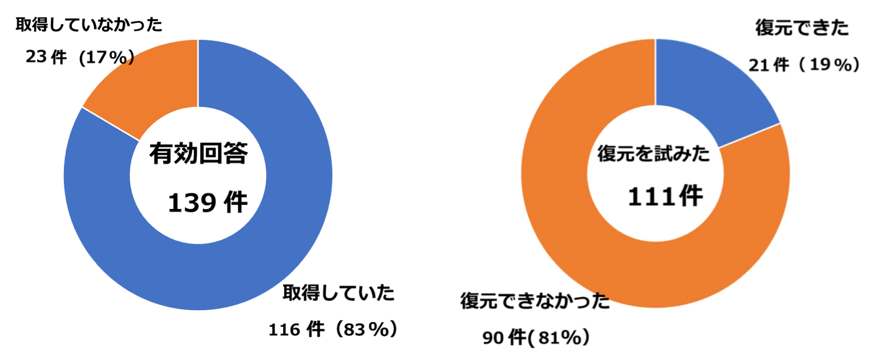

バックアップ取得の有無 / 復元結果

(引用:令和4年におけるサイバー空間をめぐる脅威の情勢等について |警察庁)

警察庁の調査結果でも、ほとんどの企業がバックアップを取得していたのにもかかわらず、データを復元できなかったということがわかりました。

復元できなかった企業のうちの約70%が、ランサムウェアに暗号化されてしまったからです。

通常のディスク to ディスクのバックアップは、バックアップデータごと暗号化かけられてしまうため、注意が必要なことを覚えておきましょう。

有効なバックアップ方法は、以下の通りです。

●オフラインへのバックアップ(テープ装置など)

ただ、それだと永久増分バックアップといった機能を利用しにくいため、なかなか選択しにくい方法かと思います。

●クラウドへのバックアップ

AWSのS3などのテクノロジーの異なる環境の利用は悪くない手ですが 復旧に時間がかかりすぎるため何か工夫が必要です。

サーバーそのものをAWSに移してしまうことも考慮すべきかもしれません。

●ディスクの書き換え不能領域の活用

外付けディスクの機能で書換不能領域を利用することができます。一度書き込んでしまうと上書きができないといった機能です。

Linuxを利用するとお値打ちに書換不能領域へのバックアップを行うことが可能です。

対策2: ID/パスワード管理

グループIDの利用や10桁未満のパスワードの利用、何ヶ月も変更されていない、変更していても同じパスワードの使い回しはされてないでしょうか。

例えば、8桁のパスワードは、現在のPCであれば3日もあれば破られてしまうと言われています。

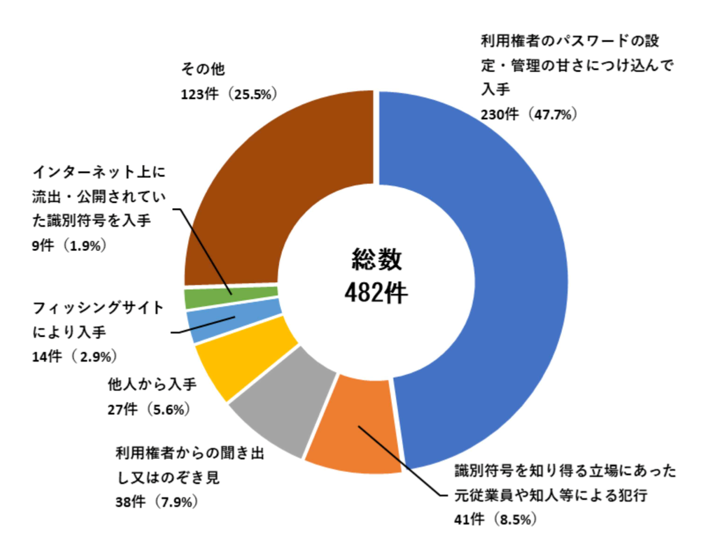

不正アクセス行為に係る手口別検挙件数

(引用:令和4年におけるサイバー空間をめぐる脅威の情勢等について |警察庁)

被害実態からもID/パスワードの設定・管理運用の甘さに起因しているものが約半数となっています。

パスワードの使い回しもリスクとなりますが、運用に支障をきたすとかユーザー部門の同意が得られにくいなど、きちんとした運用ができていないケースが散見されます。

導入されているADや導入されている資産管理ソフトのポリシー設定で、十分対応可能な内容です。

ぜひとも現場のご理解を得た上でリスクのない運用を徹底いただきたいです。

対策3:パッチのタイムリーな適用

セキュリティーパッチはきちんと適用されていますでしょうか。

昨今、VPN装置の脆弱性をついた攻撃でランサムウェアの被害にあわれるケースが増えてきています。

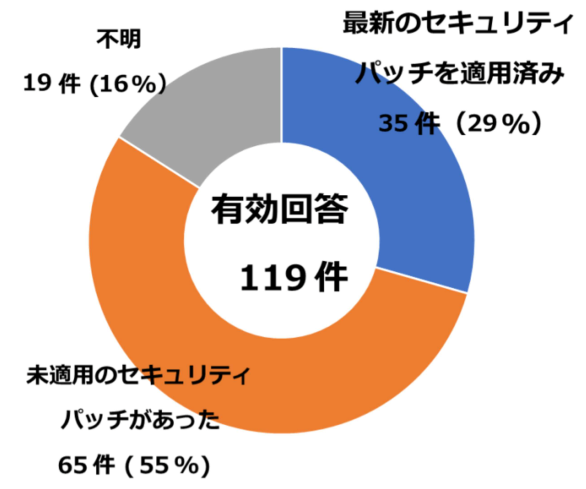

侵入経路とされる機器の

セキュリティパッチの適用状況

(引用:令和4年におけるサイバー空間をめぐる脅威の情勢等について |警察庁)

被害にあったなかで、半数以上が未適用のセキュリティバッチがあったと報告されています。

重要機密情報はサーバーに格納さえていることが多く、そのサーバーは導入以来OSのアップデートやパッチ適用をしていないといったことはないでしょうか。

業務の安定稼働のため、なるべく触りたくないという事情は理解できますが、セキュリティー上の脆弱性を放置しておくことは得策ではありません。

体力勝負ではパッチ管理は困難です。

確実なパッチ適用が可能なツールの利用もぜひご検討いただきたいと思います。

対策4:EDRの導入

データをバックアップから戻せるにしろ、PCやPOS、サーバー上のデータ、DBやバックアップデータ含めて一気に暗号化されてしましますと、一定期間全く業務を行うこができなくなり、事業継続上の大きなリスクとなります。

警察に被害報告すると、現状保存を求められます。早く復旧したいのに、困ってしまいますよね。

被害に合わないに越したことはありませんが、いかにそのリスクを軽減するのか。

そのための有効手段の一つがEDRの導入です。

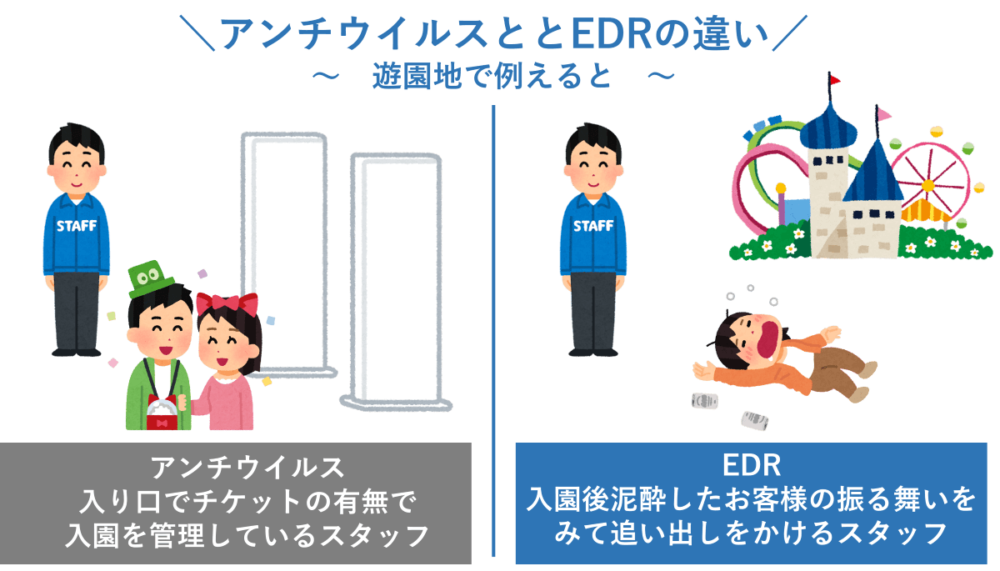

従来、アンチウイルスソフトを導入、運用されていらっしゃると思われますが、昨今の巧妙化された攻撃はアンチウイルスソフトでは捕捉できないケースが増えてきています。

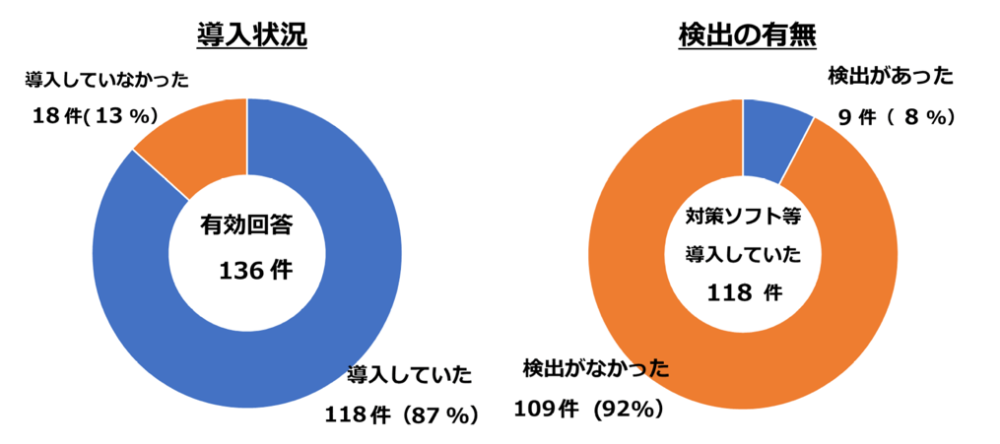

被害企業・団体等のウイルス対策ソフト等の導入・活用状況

(引用:令和4年におけるサイバー空間をめぐる脅威の情勢等について |警察庁)

被害実態からも、セキュリティソフトを導入していたのにもかかわらず、ウイルスを検出できなかったと報告がでています。

例えば、下記に有効な対策として、EDR(Endpoint Detection and Response)という対策製品にアンチウイルスソフトを置き換える動きが進んでいます。

- マクロやPowerShellなどのスクリプトを実行させることによって感染するファイルレス攻撃

- サーバーや通信機器のセキュリティー上の脆弱性を狙った不正侵入

30年程前でしょうか、アンチウイルスソフトの導入が徐々に進みましたが、現在、同じことがEDRで起こっているのです。

アンチウイルス製品のようにアップデートさえしていればいいというものではありません。

EDRは怪しい振る舞いを止める(振る舞い検知)機能を有しているため、未知の攻撃であっても防御することが可能な技術です。

さまざまな亜種が発生しても検知&阻止することが可能です。

ただし、振る舞いを評価するという機能のため、どうしても誤検知・過検知されてしまうものがあり、個々のお客様ごとにチューニングを行う必要があります。

また、ランサムウェアによる攻撃を受けた際に、暗号化の場合は30分ほどで全ての機器が侵害されることもあり、24時間365日の監視が必須となります。

攻撃してくる側も、防ぎにくい夜間や休日を狙ってくるからです。

自社で十分なセキュリティーの専門家を置いているケースは少なく、上記状況も加味するとEDRの導入はソフトウェアとともに運用支援サービスとセットでお考えいただきたいと思います。

EDRのチューニングについて、全ての資源に対し同じポリシーの適応で運用できればいいです。

しかし、例えば、EDIや入庫処理を行うサーバーはなるべく止めないで運用したいとった業務遂行上のご要望をいただくことがあり、それらに関わる機器のポリシーを緩めに設定しないといけない場合が発生します。

そういった場合、それらの機器の挙動に対して細かくモニタリングして、明らかにおかしな挙動を検知できるようなカスタムポリシーを設定できると、より安全な運用が可能となります。

緩める以上必要なことですよね。

例えば、ある時間帯、あるネットワークセグメントからの特定サーバーへのアクセスはありえないので、不正アクセスとしてアラートを上げるといったことができるととても有益です。

【まとめ】中小企業が標的?ランサムウェアの実態と小売業が取るべき対策

今回、ランサムウェアの実態とセキュリティ対策についてご紹介させていただきましたがいかがだったでしょうか。

対策として他にも、ネットワークの監視(NDR)や機密情報管理,、特権ユーザー管理、二要素認証、フィッシングメール訓練など実施すべきセキュリティー対策はいくつもあります。

経済的、管理的なハードルも上がると思いますので、まずは今回ご紹介させていただいた以下の4つから始められてはいかがでしょうか。

・被害にあっても戻せるバックアップ

・パッチのタイムリーな適用

・ID/パスワード管理

・EDRの導入

特に、侵害状況の可視化が可能となるEDRは最も有効な対策となります。

ランサムウェアの実態を総括的にご紹介し、セキュリティ対策としてEDRの特長、推奨製品もご紹介しています。

著者:株式会社テスク

愛知県名古屋市に本社を構え、1974年から流通業向け業務システムの構築に特化してきたシステムベンダーです。小売業向け基幹システム「CHAINS」は400社以上、卸売業向け販売管理システムは200社以上の企業様に導入されており、これまでに蓄積したノウハウを活かして、流通業の業務改善や経営課題の解決を支援しています。